Im Jahr 2019 publizierte eine Forschungsgruppe von Googles Quantum Computing Labs ein Artikel mit dem Titel “Quantum supremacy using a programmable superconducting processor” (Arute et al., 2019) (Quantenüberlegenheit mit einem programmierbaren, supraleitenden Prozessor). Die Wellen, die dieses Paper in der Wissenschaftlichen Gemeinschaft schlug, waren nicht auf das Gebiet der Physik begrenzt, sondern in weiteren Forschungsfeldern, insbesondere der Kryptographie spürbar.

Der Grund dafür ist, dass das Aufkommen industrietauglicher Quantencomputer viele der Grundsätze und Annahmen zu untergraben droht, auf die wir uns verlassen um unsere Daten mit Hilfe der Public-Key-Infrastruktur (PKI) zu schützen.

In Anbetracht der aufkommenden Quantentechnologie, die viel der hart erarbeiteten Cybersicherheit in der Automobilindustrie zunichtemacht, stellt sich die Frage, wie die Branche darauf reagieren soll. Allgemeiner gefragt, welche Maßnahmen können Entwickler in der Automobilbranche ergreifen um sich auf die tiefgreifenden Veränderungen und den Paradigmenwechsel in der Cybersicherheit vorzubereiten?

Quantencomputer als Bedrohung moderner Kryptographie

Zuallererst, ein Wort darüber weshalb die Versprechungen der Quantentechnologie eine so gefährliche Perspektive sind.

Moderne asymmetrische Kryptographie, die wir für die Absicherung von Public-Key Infrastrukturen brauchen, welche den Großteil des Internets absichern oder im Kontext der Automobilbranche meistens für die Authentifizierung von Softwareupdates benutzen, basiert auf bestimmten mathematischen Problemen, die nicht effizient zu lösen sind. Das in den letzten 25 Jahren allgegenwärtige RSA Kryptosystem ist ein einfaches Beispiel. RSA basiert auf dem mathematischen Problem, dass eine große Zahl nicht effizient faktorisiert werden kann. Wenn ein Angreifer in der Lage wäre eine Zahl in der Größenordnung eines öffentlichen RSA Schlüssels (2048 Bits) zu faktorisieren, wäre er in der Lage daraus den privaten Schlüssel zu berechnen was die Sicherheit des Systems komplett zerstören würde.

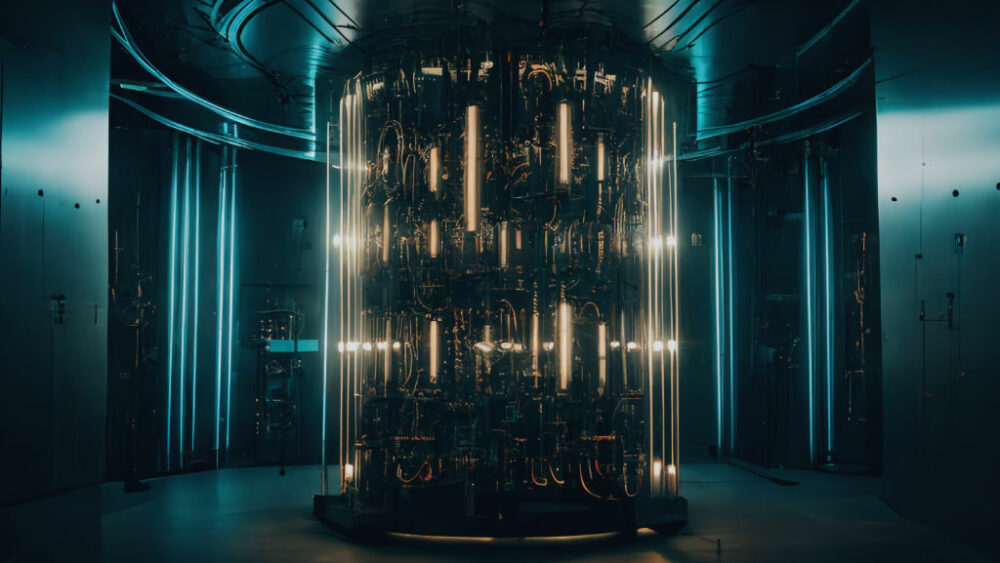

Hier kommen die Quantencomputer ins Spiel: 1994 entdeckte Dr. Peter Shor, ein Forscher an den Bell Labs in den USA, einen Algorithmus, der große Zahlen schnell faktorisieren kann (Shor, 1999). Allerdings unter dem Vorbehalt, dass er auf einem Quantencomputer ausgeführt wird. Dieser besteht im Gegensatz zu klassischen Computern nicht aus Transistorgattern und Halbleitern, die eine Form von boolescher Logik implementieren, sondern aus einer Architektur, die aus Quantensystemen besteht, deren verblüffende Eigenschaften eine modifizierte Logik ermöglichen mit der Probleme auf völlig neue Weise gelöst werden können. Wenn es also einem Angreifer mit einem Quantencomputer möglich ist, die Public-Key Infrastruktur so effektiv anzugreifen, wie viele Sorgen sollte uns das bereiten?

Der Bau eines Quantencomputers im industriellen Maßstab

In der Theorie stellt Shors Algorithmus eine beunruhigende Gefahr für die moderne Kryptographie dar. In der Praxis stellt sich die Sache (wie immer) schwieriger dar. Über 20 Jahre des mühevollen Fortschritts haben gezeigt, dass es keine triviale Aufgabe ist einen Quantencomputer zu bauen.

Sieben Jahre nachdem Shor seinen Algorithmus veröffentlicht hat, baute ein Team bei IBM einen Quantencomputer mit 7 Qubits. Qubits sind die grundlegenden Quantensysteme, aus denen ein Quantencomputer besteht, analog zu einem einzelnen klassischen Bit. Mit Hilfe dieser 7 Qubits konnte die Zahl 15 in 5 und 3 faktorisiert werden (Vandersypen et al., 2001) – ein wichtiger Meilenstein für die Wissenschaft aber weit davon entfernt einen privaten RSA-Schlüssel zu gefährden. 20 Jahre später haben Teams bei IBM, Google und anderen Unternehmen Quantensysteme konstruiert, die inzwischen Hunderte von Qubits enthalten, wobei IBM bis Ende 2023 ein System mit 1000 Qubits und bis zum Ende des Jahrzehnts Systeme mit einer Million Qubits bauen will (IBM, 2023).

Was bedeutet das für die Bemühungen, RSA realistisch anzugreifen? Einer gängigen Schätzung nach müsste ein Quantencomputer etwa 20 Millionen Qubits haben, um einen öffentlichen RSA-Schlüssel zu faktorisieren. Wenn es IBM und seinen Konkurrenten gelingt, ihren Plan einzuhalten, könnten wir Mitte der 2030er Jahre kryptografisch relevante Quantencomputer sehen. Diese sind dann in der Lage einen 2048-Bit-RSA-Schlüssel innerhalb eines Tages zu faktorisieren und damit das Verschlüsselungsverfahren zu knacken. Damit wären die Säulen der modernen Cybersecurity völlig untergraben. Erschwerend kommt hinzu, dass die meisten anderen modernen asymmetrischen Verfahren mit Elliptischen- und Edwards-Kurven sowie der Diffie-Hellman Schlüsselaustausch mit denselben Algorithmen und nur geringfügigen Modifikationen angreifbar wären. Natürlich setzt diese Annahme ein unglaubliches Tempo technologischer und wissenschaftlicher Innovationen voraus, aber wie das Lieblingsmantra eines jeden Risikomanagers lautet: Erwarte das Beste, sei auf das Schlimmste vorbereitet.

Vorbereitung auf die kommende Quantenüberlegenheit

Als Reaktion auf die kommende Quantenüberlegenheit bieten sich mehrere Strategien an. Jede von ihnen unterscheidet sich in den Maßnahmen zu denen sie ermutigt, im Zeitpunkt der Umsetzung und in der Drastik dieser Maßnahmen.

Der Übergang zur Post-Quantum-Kryptographie

Auf eine abstrakte Art betrachtet ist die Kryptographie die Mauer der Festung, die unsere wertvollen Informationen schützt. Die Quantentechnologie droht Angreifern dabei zu helfen, diese Mauer zu überwinden. Dieser Analogie nach besteht die naheliegendste Lösung darin, eine höhere Mauer zu bauen. Das ist es aber, was die Post-Quantum-Kryptographie (PQC) verhindern will: Indem sie kryptografische Verfahren auf neuere und viel schwierigere Probleme stützt, ist der Angreifer nicht mehr in der Lage, Quantentechnologie zu nutzen, um die Mauer der Festung zu überwinden. Seit mehreren Jahren veranstaltet die NIST einen Wettbewerb um praktikable Post-Quantum Kryptoverfahren zu finden (NIST, 2017). Einige wenige wie CRYSTALS Kyber und Dilithium haben es bis in die Endrunde geschafft und werden möglicherweise bald standardisiert. Sollten wir dann damit beginnen, diese Verfahren für unsere PKI einzusetzen?

Möglicherweise nicht, zumindest noch nicht. Obwohl die oben genannten Verfahren sehr erfolgreich waren, wurden andere, wie das Isogeny-basierte Diffie-Helman-Verfahren (Castryck und Decru, 2022) und das Rainbow-Signaturverfahren (Beullens, 2022), vor kurzem durch Angriffe gebrochen, die auf handelsüblichen Laptops und damit erst recht auf hochmodernen Supercomputern ausgeführt werden können. Diese Verfahren haben zwar die Mauer um unsere Festung erhöht, aber an den Seiten Löcher gelassen, durch die ein Angreifer ohne Probleme eindringen kann.

Die Wahrheit ist, dass Kryptografie im Allgemeinen sehr schwierig ist und dass die Verfahren, auf die wir uns zur Sicherung unserer Daten verlassen, gegen alle Angriffe sicher sein müssen, nicht nur gegen einige. Obwohl die heute verwendeten Verfahren wie RSA keine Mauern haben, die für immer hoch genug sind, haben die brillantesten Köpfe in 25 oder mehr Jahren kommerzieller und akademischer Nutzung die Löcher in diesen Verfahren gestopft, sodass sie heute sehr zuverlässig sind. Obwohl die Automobilindustrie den Übergang zu PQC vollziehen muss, braucht sie dies nicht im Jahr 2023 zu tun; die bessere Vorgehensweise besteht darin, diese Systeme zunächst noch eine Weile von anderen Industrien analysieren und nutzen zu lassen, damit sie dann, wenn sie durch eine ausgedehnte kommerzielle Nutzung einigermaßen getestet sind, im großen Stil eingesetzt werden können.

Kryptographisch agil werden

Zum PQC-Wettbewerb des NIST schrieb Bruce Schneier, Kollege und Dozent an der Harvard Kennedy School und Vorstandsmitglied des EEF, in einem Blog: „Wir können die Entwicklung des Quantencomputers nicht aufhalten. Vielleicht werden sich die technischen Herausforderungen als unüberwindbar erweisen, aber darauf sollten wir nicht setzen. Angesichts all dieser Ungewissheit ist Agilität die einzige Möglichkeit, die Sicherheit aufrechtzuerhalten“. (Schneier, 2022).

Kryptografische Agilität bedeutet, dass man auf neue Herausforderungen im Bereich der Cybersicherheit reagieren kann. Um eine Sicherheit zu erreichen, die auch beim Auftauchen neuer Bedrohungen nicht gebrochen wird, ist es wichtig in einer Position zu sein in der die Bedrohungen positive Reaktionen auslösen, anstatt Produktrückrufe oder andere drastische Maßnahmen. Wenn zum Beispiel die kryptografischen Primitiven, die in den nächsten 10 Jahren in Steuergeräten eingesetzt werden fest einkodiert sind, wird das zu Schwierigkeiten führen wenn die Quantenüberlegenheit eintritt; wenn diese Primitiven allerdings aktualisierbar sind, können rechtzeitig Updates eingespielt-, und eine kommerzielle Katastrophe verhindert werden. Das geht Hand in Hand mit einem wirksamen Cybersicherheits-Managementsystem: Wer in der Lage ist, Bedrohungen wirkungsvoll zu überwachen und auf sie reagieren zu können sobald sie auftauchen, bleibt kryptografisch agil und kann die Herausforderungen der sich schnell entwickelnden Industrie bewältigen.

Lehren für die Automobilindustrie aus der aufkommenden Quantentechnologie

Den Zeitpunkt vorherzusagen, an dem die Quantenüberlegenheit eintritt, ist eine schwierige Aufgabe, die sowohl eine gründliche Kenntnis des Stands der Technik als auch ein Verständnis dafür erfordert, wie schwierig die Aufgabe ist, die vor den Wissenschaftlern und Entwicklern liegt. Auch eine Antwort auf die sich abzeichnende Bedrohung zu finden ist schwierig: Wie erörtert möchte niemand zu früh auf Post-Quantum Kryptographie umsteigen, aber aufgrund der näherkommenden Quantenüberlegenheit sind doch Maßnahmen erforderlich.

Diese Maßnahmen sind jedoch nicht exklusiv auf die Bedrohung durch Quantentechnologie beschränkt. Vielmehr ist kryptografische Flexibilität etwas, das eine gute Cybersicherheit als Reaktion auf alle neu auftretenden Herausforderungen ermöglicht und daher einen großen Vorteil für die Automobilindustrie darstellt.

In der sich rasant entwickelnden Technologielandschaft, in der wir leben und die mit Schlagzeilen über künstliche Intelligenz, Supraleitung bei Raumtemperatur und natürlich Quantencomputer gespickt ist, lauern hinter jeder Innovation Bedrohungen für die Cybersicherheit. Die Lösung besteht allerdings nicht darin zu versuchen, jede einzeln zu bekämpfen. Vielmehr können sich Entwickler durch die Beibehaltung dieses flexiblen Ansatzes eine Position der Anpassungsfähigkeit schaffen, in der Bedrohungen bekämpft werden können, sobald sie auftauchen. Eine wichtige Erkenntnis aus unserer Quanten-Fallstudie ist, dass die grundsätzlichen Dinge richtig gemacht werden müssen: Die Entwicklung von Sicherheitsmechanismen muss auf der Grundlage von Risikobewertungen und Bedrohungsmodellen erfolgen, nicht basierend auf Trends in einer unbeständigen Branche.

Es hat sich immer wieder gezeigt, dass die zuverlässigsten Lösungen auf dem Einsatz von an den jeweiligen Anwendungsfall angepasster, bewährter Kryptographie beruhen, um schlussendlich das Risiko für die zu schützenden Objekte zu minimieren. Um mit einem letzten Beispiel abzuschließen, betrachten wir den Fall einer Fahrzeugdiagnosefunktionalität, die mit einem einzelnen, für die gesamte Fahrzeugflotte gültigen symmetrischen Schlüssel abgesichert ist. Auch wenn dieses symmetrische Protokoll heute vermutlich sicher ist, könnten Quantencomputer eines Tages die Sicherheit dieses Schlüssels – wenn auch zu hohen Kosten – bedrohen und damit die Sicherheit der gesamten Fahrzeugreihe gefährden. Hätte man sich bei der Entwicklung stattdessen dafür entschieden, die Schlüssel steuergerätespezifisch zu vergeben, würde der Aufwand zum Knacken des Schlüssels wesentlich geringer belohnt was sich positiv auf die Sicherheit der gesamten Flotte auswirkt. Es ist nicht schwer zu erkennen, wie dieses Beispiel auf andere aufkommende Bedrohungen abstrahiert: Unabhängig davon, ob es die Quantentechnologie oder eine andere Gefahr ist, die die Sicherheitsannahmen zu untergraben droht, bleibt die Industrie weitaus widerstandsfähiger, wenn sie heute Maßnahmen wie separate Schlüssel für unterschiedliche Aufgaben und steuergerätespezifische Schlüssel umsetzt. Durch die Implementierung guter Kryptografie, die in einem sich ständig verändernden Bereich zeitlos bleibt, können wir sicherstellen, dass unsere Cybersicherheit auch gegen die Angriffsvektoren von morgen wirksam und relevant bleibt.

Lernen Sie mit dem Videokurs cryptography in vehicle system security:

Quellen:

Arute, F., Arya, K., Babbush, R., Bacon, D., Bardin, J.C., Barends, R., Biswas, R., Boixo, S., Brandao, F.G.S.L., Buell, D.A., Burkett, B., Chen, Y., Chen, Z., Chiaro, B., Collins, R., Courtney, W., Dunsworth, A., Farhi, E., Foxen, B. and Fowler, A. (2019). Quantum supremacy using a programmable superconducting processor. Nature, [online] 574(7779), pp.505–510. doi:https://doi.org/10.1038/s41586-019-1666-5.

Shor, P.W. (1999). Polynomial-Time Algorithms for Prime Factorization and Discrete Logarithms on a Quantum Computer. SIAM Review, [online] 41(2), pp.303–332. doi:https://doi.org/10.1137/s0036144598347011.

Vandersypen, L.M.K., Steffen, M., Breyta, G., Yannoni, C.S., Sherwood, M.H. and Chuang, I.L. (2001). Experimental realization of Shor’s quantum factoring algorithm using nuclear magnetic resonance. Nature, [online] 414(6866), pp.883–887. doi:https://doi.org/10.1038/414883a.

IBM (2023). IBM Quantum Computing | Roadmap. [online] www.ibm.com. Available at: https://www.ibm.com/quantum/roadmap.

NIST (2017). Post-Quantum Cryptography | CSRC | CSRC. [online] CSRC | NIST. Available at: https://csrc.nist.gov/projects/post-quantum-cryptography.

Castryck, W. and Decru, T. (2022). An efficient key recovery attack on SIDH (preliminary version). Cryptology ePrint Archive. [online] Available at: https://eprint.iacr.org/2022/975.

Beullens, W. (2022). Breaking Rainbow Takes a Weekend on a Laptop. Cryptology ePrint Archive. [online] Available at: https://eprint.iacr.org/2022/214.

Schneier, B. (2022). NIST’s Post-Quantum Cryptography Standards – Schneier on Security. [online] Available at: https://www.schneier.com/blog/archives/2022/08/nists-post-quantum-cryptography-standards.html.

CYRES Consulting provides cybersecurity services and consultancies, with a focus on engineering and development, particularly in the automotive sector. With a team of experts from all over the world, we bring deep knowledge and hands-on experience to each project. From helping global automotive pioneers to collaborating with top-tier technology providers, we help organizations secure their future through innovative cybersecurity solutions.

Comments are closed.